連日報道されるサイバー攻撃 - 被害は防げないのか

- コンステラ

- 2025年10月23日

- 読了時間: 4分

近年、国内の企業や自治体を狙ったサイバー攻撃の報道が絶えない。

ランサムウェアによる業務停止、情報流出による信用の失墜──。

被害の規模や件数は年々拡大傾向にあり、もはや「いつ、誰が狙われてもおかしくない」状況にある。

サイバー攻撃のイメージは人によってさまざまだが、多くの人が、重々しくフードをかぶったハッカーが暗い部屋で複数のモニターを操作し、0や1の数字やコードを駆使して、難解な技術で攻撃を仕掛けている──、そんな光景を想像したりするだろう。

しかし、実際の攻撃の多くは高度な技術によるものではなく、

むしろ、人の不注意や慢心に起因する「入り口の隙」から始まるケースが多い。

警察庁が公表した「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によると、情報漏えい事故やランサムウェア感染の主要因は、VPN機器などの脆弱性、リモートデスクトップ、そして不審メールや添付ファイルの開封だという。

つまり攻撃の多くは、更新を怠ったVPN機器の放置、リモート接続の設定不備、そしてフィッシングメールを不用意に開く――そうした人の注意不足や油断から始まっているのだ。

また、ランサムウェア攻撃をはじめとしたサイバー攻撃は、報道や身代金のイメージから、大企業と結びつくことも多いが、実際は数多くの中小企業が狙われている。NPO法人 日本ネットワークセキュリティ協会(JNSA)の調査によれば、2022年7月から2年間でサイバー攻撃にあって被害を受けた企業を企業規模で分類すると、中小企業が193件で37%と最も割合が高くなっている。

さらに、同調査の産業別での被害件数を見てみると、製造業、卸売・小売、情報通信が目立つものの、実は業種を問わず、あらゆる種類の企業でサイバー被害が発生していることもわかる。

「身代金を要求するなら、お金のある企業を狙うはず」と思うかもしれないが、実際には、侵入しやすい中小企業を踏み台にして、取引先や親会社といった“大企業の本丸”へと攻撃を広げるケースも少なくない。

こうした手法はサプライチェーン攻撃と呼ばれ、製品の原料料や部品の調達から商品の製造・出荷・販売・消費までの一連のつながりである「サプライチェーン」のプロセスを悪用し、セキュリティ対策が比較的手薄な中小企業から狙っていくのである。

さらに今や、攻撃を仕掛ける側に特別な技術は必ずしも必要ではなくなってきている。「Ransomware as a Service(RaaS)」と呼ばれる新たな犯罪ビジネスモデルでは、登録さえすれば誰でもランサムウェア攻撃のためのツールを手にすることができる。闇市場ではこうした攻撃の手法が商品として売買されており、もはや、サイバー攻撃は一部の専門家だけのものではない。意図と動機さえあれば、誰もが攻撃者となり得る時代である。

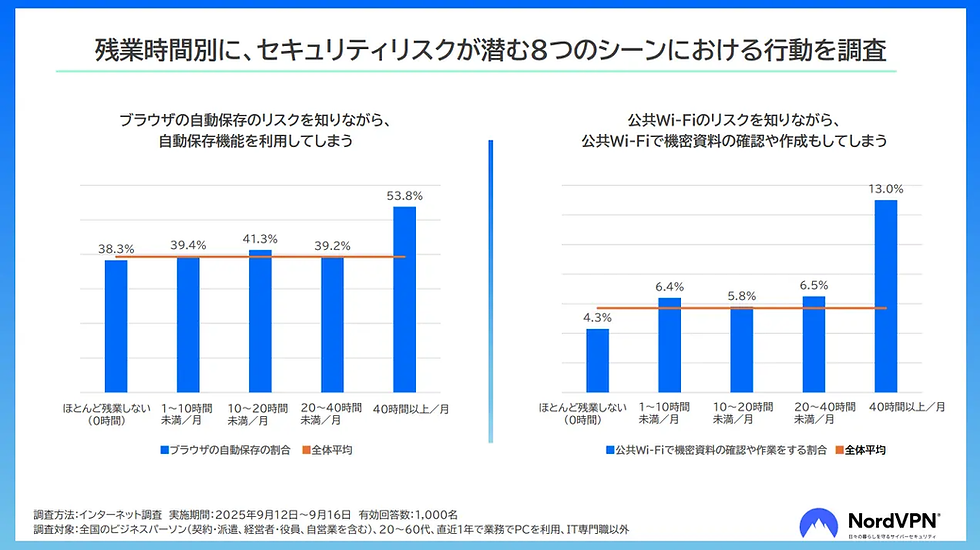

他にも、最近の調査では、社員の働き方とセキュリティリスクの関係にも注目が集まっている。NordVPNが国内ビジネスパーソン1,000名を対象に行った調査によると、月間40時間以上の残業をしている層では、ブラウザの自動保存(53.8%)や個人クラウドへの業務データ保存(42.3%)など、リスクの高い行動を取る割合が顕著に高いことが明らかになった。

この結果は、技術的な対策だけでなく、業務負荷や働き方そのものがセキュリティに影響することを示している。疲労や時間的なプレッシャーは判断力を鈍らせ、不審メールの開封や安易な設定変更といった「人為的リスク」を高めるのだ。

とはいっても、現実には、人材やコストなどのリソース不足から、企業がセキュリティ対策に十分な力を注ぐのは容易ではない。多くの組織が、理解はしていても手を打てずにいるのが実情だろう。

しかし、だからといって無防備であってよい理由にはならない。パッチを当てる、意識を高める、適切な製品を導入する──そうした一つひとつの取り組みが、「いつ、誰が狙われてもおかしくない」時代でサイバー被害を防ぐための現実的な手段となる。

この記事を読むことも、その第一歩である。

日に日に進化する情報社会において、更新が必要なのは機械だけではない。

私たち自身もまた、絶えずアップデートされ続ける必要があるのだ。